Serveurs DNS

| Site: | Campus Numérique UABT |

| Cours: | Administration Client /Serveur |

| Livre: | Serveurs DNS |

| Imprimé par: | Visiteur anonyme |

| Date: | samedi 21 février 2026, 23:23 |

1. Introduction

Fichiers HOSTS (table de conversion manuelle)

- La résolution d'un nom sur Internet devait se faire grâce à un fichier texte appelé hosts.txt

- Le fichier contient la correspondance entre les adresses demandées et les adresses IP.

- Ces fichiers nécessitent la mise à jour manuelle des tables de tous les ordinateurs en cas d'ajout ou de modification d'un nom de machine.

Linux: /etc/hosts

windows: C:/WINDOWS/system32/drivers/etc/hosts

2. Définition

DNS (Domain Name System)

- Système hiérarchisé et bien structuré

- Basé sur le modèle client /

serveur

- Permet de traduire un nom de

domaine en adresses IP

- Mis au point en novembre 1983

- Utilise en général UDP et le port 53

- La taille maximale des paquets utilisée est de 512 octets.

- Sinon, on utilise TCP sur le port 53

3. Fonctionnement

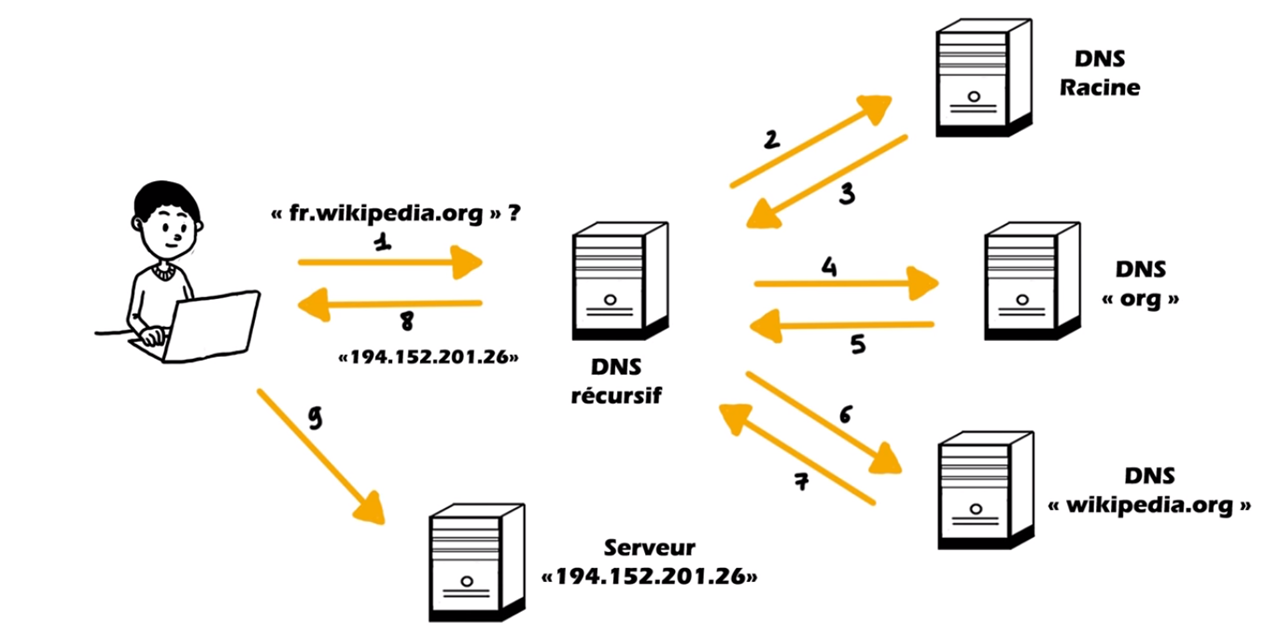

- L’utilisateur associe un nom de domaine à une application

- L’application cliente requiert la traduction du nom de domaine auprès d’un serveur DNS

- Le serveur DNS interroge d’autres serveurs DNS jusqu’à ce que l’association nom de domaine / adresse IP soit trouvée

3.1. Espace de noms

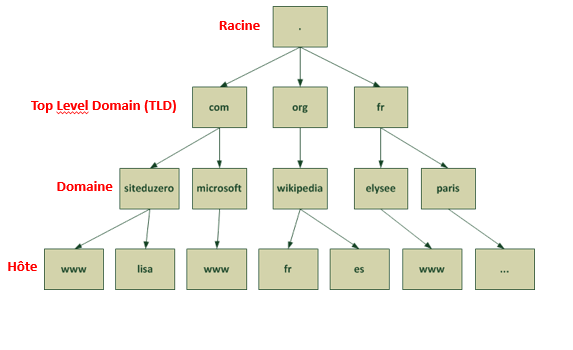

Un système DNS se base sur une structure arborescente dans laquelle sont définis des domaines de niveau supérieur rattachés à un nœud racine.

Domaines de haut niveau (TLD)

- gTLD (generic TLD) Classification selon le secteur d'activité

.edu .gov .mil .org .info .com

- ccTLD (Country Code TLD) Correspondent aux différents pays et leurs noms correspondent aux abréviations des noms de pays

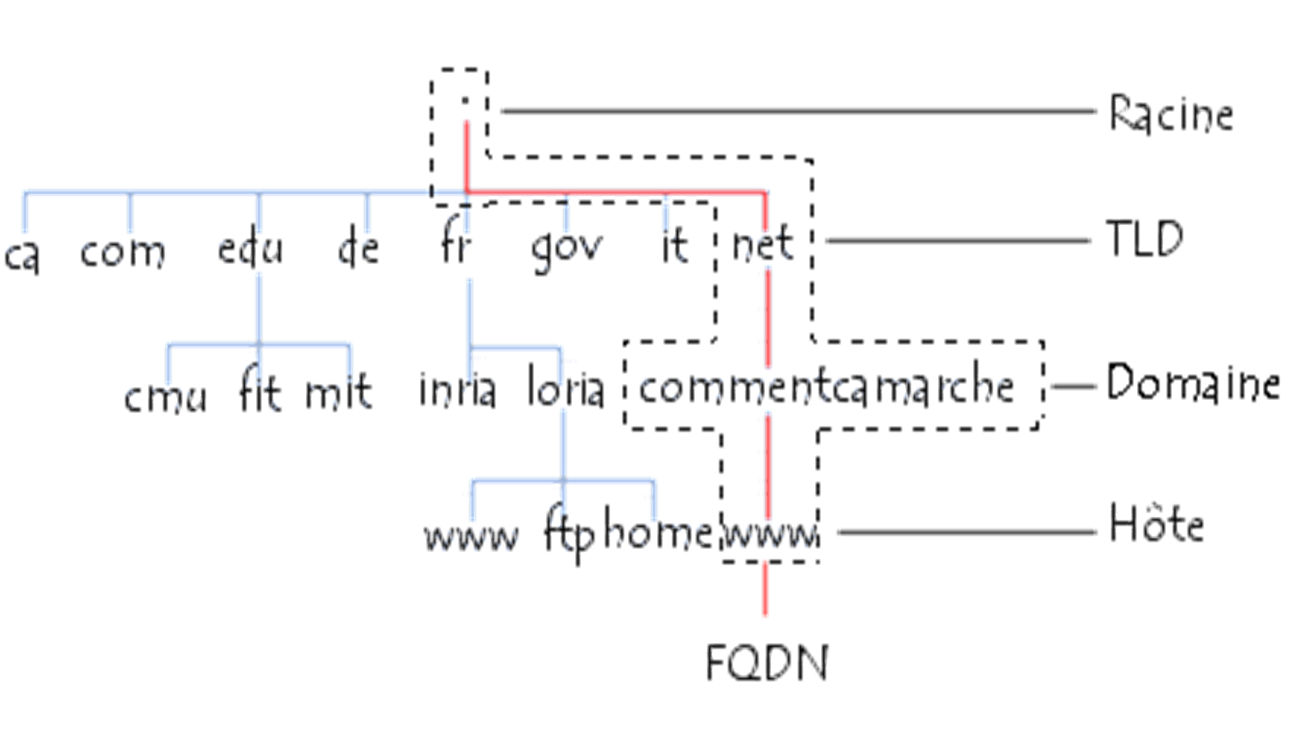

3.2. FQDN

FQDN (Fully Qualified Domain Name)

3.3. Résolution DNS

- Parcourir la hiérarchie depuis le sommet, c'est-à-dire en parcourant le nom de domaine de droite à gauche.

- Lorsqu'une application souhaite se

connecter à un hôte connu par son nom de domaine, celle-ci va interroger un

serveur DNS de noms défini dans sa configuration réseau.

- Si celui-ci possède l'enregistrement dans son cache, il l'envoie à l'application.

- Sinon, il interroge un serveur racine. Celui-ci renvoie une liste de serveurs DNS faisant autorité sur le domaine.

4. Serveurs DNS

- Etablir la correspondance entre le nom de domaine et l'adresse IP

- DNS primaire

- DNS secondaire

- Définit une zone

google-public-dns-a.google.com 8.8.8.8

google-public-dns-b.google.com 8.8.4.4

5. Quelques commandes

Pour consulter le cache DNS

Sur Windows: Ipconfig /displaydns

- Le système d’exploitation conserve l'historique de toutes les adresses que vous avez visité dans le cache DNS. Si jamais un site change son adresse IP, vous ne pourrez plus y accéder.

- Pour ce faire, vous devez vider

votre cache DNS pour pouvoir accélérer les futures connections que vous ferez

sur ce ou ces sites internet.

Pour interroger le serveur

nslookup: Permet d'interroger les serveurs DNS pour obtenir les informations définies pour un domaine déterminé.

nslookup univ-tlemcen.dz

6. DNS et sécurité

6.1. Man in The Middle

Attaques MITM

D’un point de vue réseau, les requêtes DNS se font sur le port 53 en UDP.

Ce protocole n’est pas chiffré et les requêtes se font en clair sur le réseau, il est donc tout à fait possible de pister les internautes notamment à travers des attaques Attaque Man in the Middle (MITM).

- Il est possible, en employant certaines attaques, de rediriger les internautes vers un serveur malicieux.

- L'opération est encore plus simple si un code malveillant va directement modifier les DNS légitimes par ceux contrôlés par le pirate.

- Ce dernier n'aura qu'à faire correspondre le nom d'un serveur ( ex: le nom d'une banque ) vers une IP qu'il contrôle et qui ressemble en tout point à l'interface du site officiel. Si l'internaute transmet des formulaires ( ex: ses identifiants ) le pirate pourra alors les récupérer et rerouter la victime vers le vrai site. La victime ne s'aperçoit de rien, on dit que c'est "transparent".

- Cette méthode se nomme : MITM (Men In The Middle)

6.2. Trojans

- Certains trojans jouent avec le fichier HOSTS, c'est un peu simplet mais ça fonctionne.

- Très courant, l'insertion d'adresse dans le fichier HOSTS permet aussi d'empêcher la victime de se connecter aux serveurs de Microsoft, d'antivirus, etc.. les mises à jour ne se font plus et la machine reste infectée plus longtemps.

6.3. DNS blacklisting

La

liste noire contient les adresses IP des machines connues pour être la source

de spam.